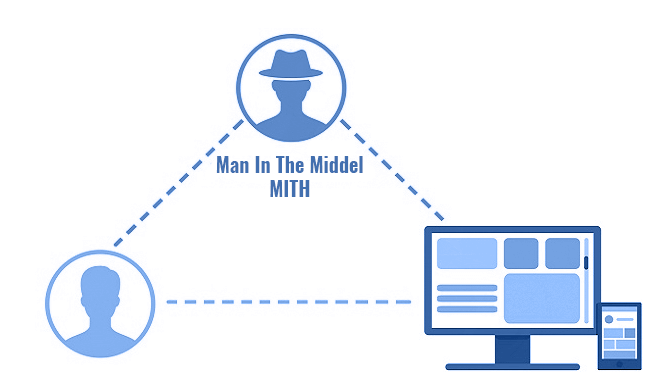

Los ataques Man in the Middle (MITM) son una amenaza cada vez más común para la seguridad de la información. Estos ataques se producen cuando un atacante se interpone entre dos partes que están comunicándose, y obtiene acceso a la información que se está intercambiando. Para prevenir estos ataques, es importante entender cómo funcionan y qué medidas se pueden tomar para reducir el riesgo. En este artículo, le proporcionaremos información sobre cómo prevenir los ataques Man in the Middle para que pueda proteger su información y la de su empresa.

Comprender los Ataques Man in the Middle

Los Ataques Man in the Middle (MITM) son un tipo de ataque cibernético en el que un atacante se interpone entre dos partes que están comunicándose entre sí. El atacante puede entonces ver, modificar o reenviar el tráfico entre las dos partes. Estos ataques son particularmente peligrosos porque los usuarios pueden no ser conscientes de que están siendo víctimas de un ataque.

Los ataques MITM pueden ser llevados a cabo de varias maneras, incluyendo:

- El uso de técnicas de ingeniería social

- La explotación de vulnerabilidades en los protocolos de red

- El uso de malware

- El uso de dispositivos de red

- La manipulación de la configuración de la red

Estos ataques pueden ser usados para:

- Robar información

- Manipular datos

- Interferir con la comunicación entre las partes

- Comprometer la seguridad de la red

Para prevenir los ataques MITM, los usuarios deben tomar medidas para asegurar sus redes, incluyendo:

- El uso de protocolos de seguridad

- La implementación de soluciones de seguridad avanzadas

- El uso de herramientas de seguridad para detectar y bloquear los ataques

Además, los usuarios deben ser conscientes de los riesgos de los ataques MITM y estar atentos a cualquier actividad sospechosa en sus redes.

Utilizar Conexiones Seguras

Las conexiones seguras son una forma de asegurar la seguridad de la información almacenada y transmitida a través de una red. Estas conexiones se basan en protocolos de seguridad establecidos para asegurar que la información se mantenga segura durante su transmisión. Estos protocolos incluyen:

- Autenticación

- Encriptación

- Autorización

La autenticación se utiliza para verificar la identidad de un usuario antes de permitir el acceso a los recursos de la red. La encriptación se utiliza para codificar la información para evitar que sea leída por terceros. La autorización se utiliza para controlar el acceso a los recursos de la red. Utilizar conexiones seguras es una forma eficaz de proteger la información almacenada y transmitida a través de una red. Esto ayuda a asegurar que la información se mantenga segura y no sea interceptada por terceros no autorizados.

Verificar la Identidad de las Conexiones

Verificar la Identidad de las Conexiones es una práctica de seguridad recomendada para proteger los datos y la información de los usuarios. Esta práctica implica comprobar la identidad de los usuarios que se conectan a una red o sistema para asegurar que solo los usuarios autorizados tienen acceso. Esto se hace mediante el uso de:

- Contraseñas

- Tokens

- Tarjetas de identificación

- Certificados digitales

- Otros métodos de autenticación

Esta práctica es esencial para mantener la seguridad de los datos y la información y prevenir el acceso no autorizado.

Usar Autenticación de Dos Factores

La Autenticación de Dos Factores (2FA) es una medida de seguridad que se usa para aumentar la seguridad de los usuarios. Esta técnica requiere que los usuarios proporcionen dos formas de identificación para acceder a una cuenta. Estas dos formas de identificación pueden ser una contraseña y un código de verificación, una contraseña y una huella digital, una contraseña y una tarjeta de seguridad, etc. Esta medida de seguridad es muy útil para prevenir el acceso no autorizado a los sistemas y datos de una empresa.

La Autenticación de Dos Factores ofrece una mayor seguridad para los usuarios y sus datos. Esta técnica reduce el riesgo de que los hackers accedan a los sistemas de una empresa, ya que requiere dos formas de identificación para acceder a una cuenta. Además, esta medida de seguridad también reduce el riesgo de que los usuarios olviden sus contraseñas o que sean víctimas de phishing.

En resumen, la Autenticación de Dos Factores es una medida de seguridad muy útil para proteger los sistemas y datos de una empresa. Esta técnica ofrece una mayor seguridad para los usuarios y reduce el riesgo de que los hackers accedan a los sistemas de una empresa.

Implementar Herramientas de Seguridad Avanzadas

Implementar herramientas de seguridad avanzadas es una necesidad crítica para cualquier organización que desee mantener la seguridad de sus sistemas y datos. Estas herramientas pueden ayudar a proteger la información de la organización de amenazas externas, como:

- Malware

- Phishing

- Ransomware

Estas herramientas también pueden ayudar a prevenir la:

- Pérdida de datos

- Violación de la privacidad

- Interrupción de los servicios

Las herramientas de seguridad avanzadas incluyen:

- Sistemas de detección de intrusos IDS/IPS)

- Autenticación de dos factores

- Cifrado de datos

- Firewalls

- Soluciones de gestión de identidades

- Soluciones de seguridad de aplicaciones

Estas herramientas pueden ayudar a reducir el riesgo de violación de la seguridad, así como a aumentar la visibilidad y el control sobre los sistemas y los datos de la organización. Estas herramientas también pueden ayudar a asegurar que los sistemas sean compatibles con los estándares de seguridad establecidos por la organización.

Implementar herramientas de seguridad avanzadas es una tarea complicada que requiere un conocimiento profundo de la tecnología de seguridad. Es importante que la organización trabaje con un proveedor de seguridad de confianza para asegurarse de que las herramientas se implementen correctamente. Una vez implementadas, las herramientas de seguridad avanzadas pueden ayudar a proteger la información de la organización de amenazas externas y a asegurar que los sistemas sean compatibles con los estándares de seguridad establecidos.

Conclusión

La prevención de los ataques Man in the Middle es una parte importante de la seguridad de la información. Para evitar estos ataques, es importante utilizar protocolos de seguridad robustos, como SSL/TLS, para proteger la comunicación entre los usuarios y los servidores. Además, es importante mantener los sistemas y los dispositivos actualizados con los últimos parches de seguridad. Finalmente, los usuarios deben ser conscientes de los riesgos y estar atentos a cualquier actividad sospechosa. Si sospecha que está siendo víctima de un ataque Man in the Middle, debe tomar medidas inmediatas para protegerse.

¡Prevenga los Ataques Man in the Middle!

Los ataques Man in the Middle son una amenaza cada vez más común para la seguridad de la información. Estos ataques permiten a los ciberdelincuentes robar información privada y confidencial, como:

- Contraseñas

- Tarjetas de crédito

- Datos personales

Para prevenir estos ataques, es importante mantener una buena seguridad informática. Esto incluye:

- El uso de contraseñas seguras

- El cifrado de datos

- La actualización de software

- La instalación de herramientas de seguridad

Si desea obtener más información sobre cómo prevenir los ataques Man in the Middle, ¡visite DCSeguridad para obtener asesoramiento de expertos en seguridad informática!

También puedes estar al día en nuestro canal de Telegram.