La seguridad en línea es un tema crucial para cualquier empresa que quiera proteger sus activos y datos críticos. Una forma de mejorar la seguridad en línea es mediante la implementación de una DMZ (zona desmilitarizada), que actúa como una barrera entre la red interna de una empresa y la red externa. ¿Pero qué es una DMZ?

En este artículo, exploraremos qué es una DMZ, por qué es importante para la seguridad de tu empresa y cómo configurarla de la mejor manera para proteger tus activos críticos en línea. Discutiremos los diferentes riesgos asociados con la exposición de servicios en la red, así como los servicios que se deben y no se deben colocar en una DMZ. También analizaremos cómo configurar el firewall para la DMZ y qué prácticas de monitoreo y mantenimiento se deben seguir para mantener la DMZ segura.

Además, te mostraremos cómo seleccionar los servicios adecuados para colocar en la DMZ y cómo hacer pruebas de penetración para detectar vulnerabilidades en la DMZ. Por último, te presentaremos cómo una DMZ puede ayudar a tu empresa.

¿Qué es una DMZ?

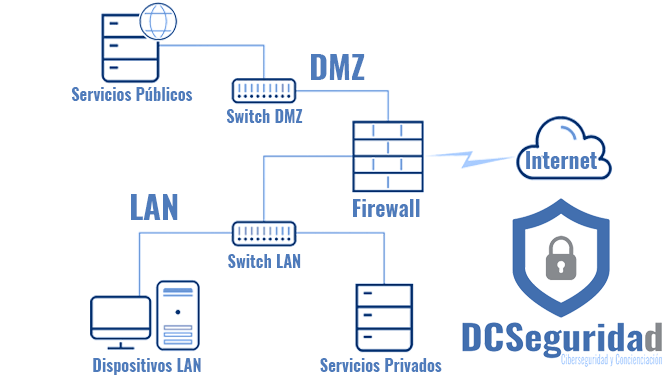

Una DMZ (zona desmilitarizada) es una red aislada que se encuentra entre la red interna de una empresa y la red externa, como Internet. La DMZ actúa como una zona “neutral” en la que se pueden colocar servicios que necesitan ser accesibles desde el exterior, como servidores web, servidores de correo electrónico y servidores de FTP, sin comprometer la seguridad de la red interna.

La DMZ se configura típicamente mediante el uso de uno o más firewalls, que controlan el tráfico de red hacia y desde la DMZ. Los firewalls se configuran para permitir el tráfico desde la red externa hacia los servicios de la DMZ, mientras que limitan o bloquean el tráfico desde la DMZ hacia la red interna.

La DMZ puede ser una solución efectiva para mejorar la seguridad en línea de una empresa, ya que ayuda a reducir la superficie de ataque al limitar el número de servicios expuestos al exterior.

Riesgo de exponer servicios en tu red al exterior

Exponer servicios en la red de una empresa al exterior conlleva riesgos significativos de seguridad. Si un servicio es explotado por un atacante, puede ser utilizado para comprometer toda la red interna de la empresa, lo que podría resultar en la pérdida de datos, interrupción de los servicios, y en el peor de los casos, una violación masiva de la privacidad y la seguridad de los clientes.

Además, los ataques a servicios expuestos en la red son cada vez más comunes y sofisticados. Los atacantes utilizan una variedad de herramientas y técnicas para escanear y detectar servicios expuestos en la red, y pueden utilizar vulnerabilidades conocidas para explotarlos y comprometer la red interna de la empresa.

Por lo tanto, es esencial que las empresas implementen medidas efectivas de seguridad para proteger sus servicios en línea. Una DMZ puede ser una solución efectiva para reducir la exposición de servicios en línea y limitar el riesgo de ataques externos. Sin embargo, es importante configurar la DMZ de manera adecuada y seguir las mejores prácticas de seguridad para garantizar que la DMZ sea una barrera efectiva contra los ataques externos.

¿Qué servicios se deben de montar en una DMZ?

No todos los servicios de una empresa deben ser colocados en la DMZ. Solo los servicios que necesitan ser accesibles desde el exterior deben ser colocados en la DMZ. Algunos ejemplos de servicios que pueden ser colocados en la DMZ incluyen:

- Servidores web: Los servidores web alojan sitios web y aplicaciones web, y son accesibles desde el exterior a través de Internet. Colocar un servidor web en la DMZ puede limitar la exposición de la red interna a posibles ataques externos.

- Servidores de correo electrónico: Los servidores de correo electrónico manejan el correo electrónico entrante y saliente, y son accesibles desde el exterior a través de Internet. Colocar un servidor de correo electrónico en la DMZ puede reducir el riesgo de que un atacante acceda a la red interna de la empresa.

- Servidores FTP: Los servidores FTP permiten la transferencia de archivos entre sistemas y son accesibles desde el exterior a través de Internet. Colocar un servidor FTP en la DMZ puede limitar el riesgo de que un atacante obtenga acceso a los sistemas internos de la empresa.

- Servidores VPN: Los servidores VPN permiten a los usuarios remotos acceder a la red interna de la empresa de forma segura. Colocar un servidor VPN en la DMZ puede limitar el riesgo de que un atacante acceda directamente a la red interna de la empresa a través de una conexión VPN.

- Sistemas de almacenamiento de red (NAS): Los sistemas de almacenamiento de red proporcionan acceso a los datos almacenados en la red interna de la empresa y son accesibles desde el exterior a través de Internet. Colocar un NAS en la DMZ puede limitar la exposición de la red interna a posibles ataques externos.

Es importante tener en cuenta que no todos los servicios deben ser colocados en la DMZ. Algunos servicios, como los sistemas de base de datos, generalmente no necesitan ser accesibles desde el exterior y deben ser colocados en la red interna de la empresa.

En general, es importante evaluar cuidadosamente qué servicios deben ser colocados en la DMZ y cuáles no, para garantizar una protección adecuada de la red interna de la empresa.

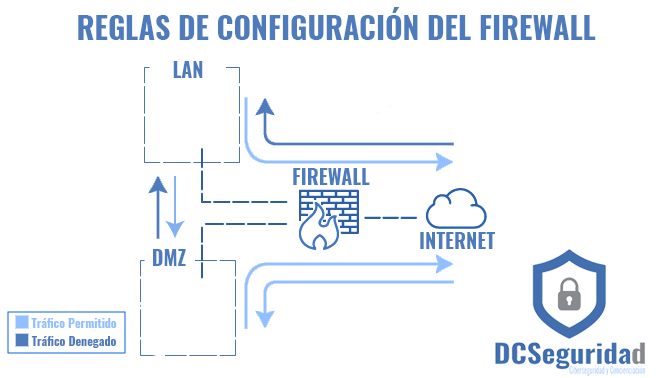

¿Cómo hay que configurar el Firewall para la DMZ?

Para proteger adecuadamente la DMZ, es esencial configurar correctamente el Firewall de la empresa. A continuación, se detallan algunas de las configuraciones básicas necesarias para asegurar la DMZ:

- Segmentación de redes: La DMZ debe estar separada de la red interna de la empresa por el Firewall. Esto se logra mediante la creación de dos zonas o segmentos de red separados en el Firewall, uno para la DMZ y otro para la red interna. De esta manera, cualquier tráfico que llegue a la DMZ no podrá propagarse a la red interna y viceversa.

- Reglas de Firewall: Es importante establecer reglas de Firewall para limitar el tráfico que entra y sale de la DMZ. Por ejemplo, se deben permitir solo los puertos y protocolos necesarios para los servicios que se alojan en la DMZ. Además, se deben restringir los puertos y protocolos que no sean necesarios, así como cualquier tráfico que no esté autorizado.

- Inspección profunda de paquetes: La inspección profunda de paquetes es una función de Firewall que permite analizar el contenido de los paquetes de red que atraviesan el Firewall. Esto permite detectar y bloquear ataques de red malintencionados y prevenir que el tráfico no autorizado llegue a la DMZ.

- Actualizaciones y parches de seguridad: Es esencial mantener el Firewall actualizado con las últimas actualizaciones y parches de seguridad para garantizar su correcto funcionamiento y protección de la DMZ. Los Firewalls deben ser actualizados y parcheados regularmente para garantizar la seguridad y la estabilidad.

- Monitoreo y registro de eventos: El monitoreo y registro de eventos de Firewall permite identificar y analizar cualquier actividad inusual en la DMZ. El registro de eventos también puede ayudar a identificar y analizar posibles incidentes de seguridad y prevenir futuros ataques.

En resumen, configurar un Firewall adecuado es esencial para garantizar la seguridad de la DMZ y proteger la red interna de la empresa. Es importante segmentar adecuadamente las redes, establecer reglas de Firewall apropiadas, realizar inspecciones profundas de paquetes, mantener actualizado el Firewall y monitorear y registrar eventos de Firewall para detectar posibles amenazas a la DMZ.

Reglas de configuración del Firewall

| Origen | Destino | Acción |

| LAN | Internet | Permitir |

| LAN | DMZ | Permitir |

| DMZ | LAN | Denegar |

| DMZ | Internet | Permitir |

| Internet | DMZ | Permitir |

| Internet | LAN | Denegar |

Conclusiones Finales

A continuación, se presentan algunas conclusiones finales:

- La DMZ es una solución importante para proteger los servicios y recursos de la red interna de la empresa al exponerlos al exterior.

- Al implementar una DMZ, es importante definir qué servicios y recursos se alojarán en ella. Se deben considerar factores como el nivel de riesgo y la importancia de los servicios y recursos.

- La configuración adecuada del Firewall es esencial para proteger la DMZ y la red interna de la empresa. Se deben establecer reglas de Firewall adecuadas, realizar inspecciones profundas de paquetes y mantener actualizado el Firewall.

- Es importante mantener la DMZ y el Firewall actualizados y parcheados regularmente para garantizar su seguridad y estabilidad.

En conclusión, implementar una DMZ correctamente configurada es una de las mejores prácticas de seguridad para proteger los servicios y recursos de la red interna de una empresa. Con una configuración adecuada del Firewall y un monitoreo y registro de eventos adecuado, la DMZ puede proporcionar una capa adicional de seguridad a la empresa.

Recuerda que, aunque la DMZ es una medida de seguridad importante, no es una solución completa. Las empresas también deben considerar otras medidas de seguridad, como la autenticación de usuarios, la encriptación de datos y la monitorización continua de la red para mantener la seguridad de su infraestructura de TI.

¡Descubre cómo una DMZ puede ayudar a tu empresa!

Si estás interesado en implementar una DMZ en tu empresa o necesitas ayuda para asegurar tus servicios y recursos, en DCSeguridad podemos ayudarte. Somos una empresa especializada en ciberseguridad y podemos ayudarte a implementar una DMZ adecuada y configurar tu Firewall de forma segura.

Además, ofrecemos una variedad de servicios de seguridad informática, como evaluación de vulnerabilidades, auditorías de seguridad, gestión de identidad y acceso, y monitoreo continuo de la red.

Si deseas obtener más información sobre cómo podemos ayudarte, visita nuestro sitio web en https://dcseguridad.es/#contacto. También puedes unirte a nuestro grupo de Telegram en https://t.me/dciberseguridad para mantenerte informado sobre las últimas noticias y tendencias en seguridad informática. ¡No esperes más y protege tu empresa hoy mismo con DCSeguridad!