El cifrado de Diffie-Hellman es un protocolo de intercambio de claves utilizado para establecer una clave de cifrado compartida entre dos partes que desean comunicarse de forma segura a través de un canal no seguro, como Internet. El protocolo de Diffie-Hellman fue inventado en 1976 y se considera una de las piedras angulares de la criptografía moderna.

En la actualidad, el cifrado de Diffie-Hellman se utiliza en una amplia variedad de sistemas y aplicaciones de tecnología de la información, incluyendo:

- Comunicaciones seguras en Internet: El cifrado de Diffie-Hellman se utiliza en protocolos de seguridad de redes como TLS/SSL, que protege las comunicaciones en línea, incluyendo la banca en línea, el correo electrónico y el comercio electrónico.

- Comunicaciones de VoIP: El cifrado de Diffie-Hellman se utiliza para proteger las llamadas de voz y de video en línea, lo que garantiza que las conversaciones no puedan ser escuchadas por personas no autorizadas.

- Comunicaciones inalámbricas: El cifrado de Diffie-Hellman se utiliza en protocolos de seguridad de redes inalámbricas, como WPA2, que protege las redes Wi-Fi.

- Sistemas de gestión de contraseñas: El cifrado de Diffie-Hellman se utiliza en algunos sistemas de gestión de contraseñas para generar claves de cifrado únicas para cada usuario.

- Seguridad de datos en la nube: El cifrado de Diffie-Hellman se utiliza en algunos sistemas de almacenamiento en la nube para proteger los datos de los usuarios.

En resumen, el cifrado de Diffie-Hellman es un protocolo de seguridad esencial que se utiliza en una amplia variedad de sistemas y aplicaciones de tecnología de la información para proteger las comunicaciones y los datos de los usuarios.

¿Cómo funciona el cifrado de Diffie-Hellman?

El algoritmo Diffie-Hellman es un protocolo de intercambio de claves criptográficas que permite que dos partes que no se conocen previamente puedan establecer una clave secreta compartida para cifrar sus comunicaciones. El algoritmo funciona de la siguiente manera:

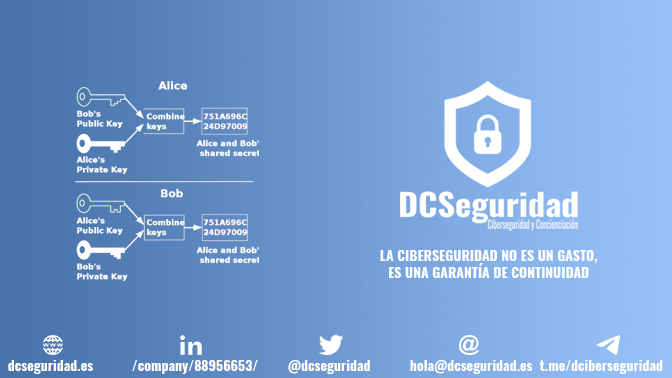

- Cada parte (llamémoslas Alice y Bob) elige un número aleatorio y secreto (llamado “clave privada”), que no comparte con la otra parte. Este número suele ser una serie de bits al azar, por ejemplo, un número de 128 bits.

- Luego, cada parte calcula un número público a partir de su clave privada, utilizando una función matemática que se conoce públicamente (llamada “función de generación de claves”). La función de generación de claves toma la clave privada como entrada y produce un número público como salida.

- A continuación, cada parte envía su número público a la otra parte a través de un canal inseguro, como Internet.

- Ahora, cada parte tiene tanto su propia clave privada como el número público de la otra parte.

- Cada parte utiliza la clave privada y el número público de la otra parte para calcular una clave compartida, utilizando una función matemática que se conoce públicamente. Esta función se llama “función de derivación de claves”. La función de derivación de claves toma el número público de la otra parte y la clave privada de uno mismo como entrada, y produce la misma clave compartida como salida.

- Debido a que ambas partes han calculado la misma clave compartida a partir de sus claves privadas y los números públicos de la otra parte, ahora pueden utilizar esta clave compartida como clave de cifrado para cifrar sus comunicaciones.

Es importante destacar que la clave compartida se establece sin necesidad de transmitir la clave privada por el canal inseguro, lo que hace que el algoritmo de Diffie-Hellman sea muy seguro. Además, la clave privada nunca se revela a la otra parte, ya que sólo se utiliza para calcular la clave compartida.

¿Qué vulnerabilidades tiene el algoritmo de Diffie-Hellman?

Aunque el algoritmo Diffie-Hellman es considerado un protocolo de seguridad muy robusto, existen algunas vulnerabilidades conocidas que pueden ser explotadas por atacantes con conocimientos avanzados de criptografía. A continuación, se presentan algunas de las vulnerabilidades más comunes:

- Ataques de hombre en el medio: Si un atacante intercepta los números públicos que se envían entre las dos partes y los reemplaza por sus propios números públicos, puede obtener la clave compartida y espiar las comunicaciones.

- Ataques de registro y reproducción: Un atacante que intercepta los números públicos puede guardarlos para usarlos en el futuro, incluso si las dos partes han terminado la comunicación. Luego, el atacante puede calcular la clave compartida y descifrar las comunicaciones antiguas.

- Ataques de fuerza bruta: Si un atacante obtiene los números públicos y sabe que la clave privada de una de las partes es una palabra común o una secuencia de números fácil de adivinar, puede intentar todas las posibles claves privadas hasta encontrar la correcta.

- Ataques de claves débiles: Si las claves privadas elegidas por ambas partes no tienen suficiente entropía (es decir, no son lo suficientemente aleatorias), un atacante con suficiente poder de cómputo puede intentar todas las posibles claves privadas hasta encontrar la correcta.

Para mitigar estas vulnerabilidades, se pueden utilizar medidas de seguridad adicionales, como autenticación mutua de las partes, verificación de la integridad de los mensajes y el uso de claves privadas seguras con suficiente entropía. Además, se recomienda utilizar protocolos de seguridad más avanzados, como TLS/SSL, que incorporan el algoritmo de Diffie-Hellman en su diseño, junto con otras medidas de seguridad adicionales.

¿Por que confiar en nosotros?

Somos expertos en ciberseguridad y ayudamos a las empresas a entender la necesidad de ser ciber seguras, puedes ponerte en contacto con nosotros y unirte a nuestro canal de Telegram.