La ciberseguridad es un tema cada vez más importante en el mundo digital hoy en día. Todos buscamos las claves de Ciberseguridad efectiva ya que, tanto las empresas y los usuarios se enfrentan a una variedad de amenazas:

- Ataques de hackers

- Malware

- Phishing

Para protegerse contra estas amenazas, es importante tener una estrategia de ciberseguridad bien diseñada y una comprensión de las diferentes capas de protección que se necesitan.

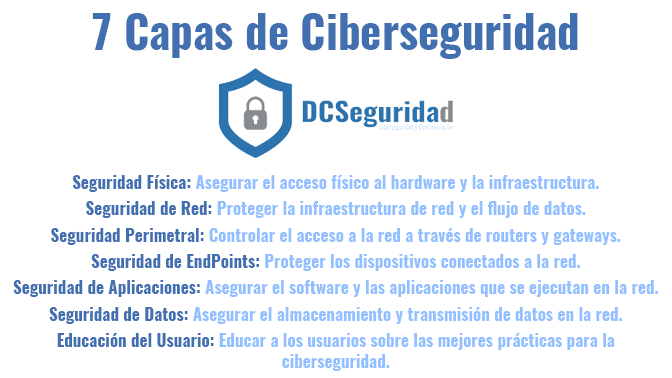

Aquí presentamos las 7 capas de ciberseguridad que toda organización o usuario debería considerar

Seguridad Física: Asegurar el acceso físico al hardware y la infraestructura.

La seguridad física es la primera capa de protección en la estrategia de ciberseguridad. Se refiere a la protección del hardware y la infraestructura física de la organización o usuario contra amenazas físicas, como el robo o la manipulación.

Para asegurar el acceso físico al hardware y la infraestructura, se deben tomar medidas de seguridad adecuadas. Por ejemplo:

- Se pueden instalar cámaras de seguridad en las áreas de acceso restringido para supervisar quién entra y sale

- También se pueden utilizar sistemas de control de acceso, como tarjetas de acceso o lectores de huellas dactilares, para limitar el acceso a las instalaciones solo a personas autorizadas.

Además, es importante asegurar la ubicación física de los dispositivos, como servidores, firewalls, routers, switches y otros equipos de red, en lugares seguros y protegidos. Los centros de datos, por ejemplo, deben tener una seguridad muy rigurosa para proteger los equipos críticos de la organización.

La seguridad física es esencial para proteger los recursos críticos de una organización contra el robo, vandalismo y daños. Al implementar medidas de seguridad física adecuadas, se pueden prevenir las amenazas físicas y garantizar la continuidad del negocio.

Seguridad de Red: Proteger la infraestructura de red y el flujo de datos.

La seguridad de red es la segunda capa de protección en la estrategia de ciberseguridad. Esta capa se refiere a la protección de la infraestructura de red y el flujo de datos contra amenazas de seguridad, como:

- El malware

- Los ataques de hackers

- El espionaje

- Interceptación de datos

Para proteger la infraestructura de red, se deben de implementar medidas de seguridad adecuadas, como el uso de firewalls, sistemas de detección de intrusos, análisis de vulnerabilidades, entre otros. Además, es importante asegurarse de que los dispositivos de red, como routers y switches, estén actualizados con las últimas actualizaciones de seguridad y parches para prevenir vulnerabilidades.

La protección del flujo de datos es una parte integral de la seguridad de red. Se deben utilizar protocolos de seguridad, como el cifrado y la autenticación, para garantizar que los datos transmitidos a través de la red estén protegidos y no sean interceptados por atacantes. Además, es importante implementar políticas de seguridad para controlar el acceso a la red y limitar el acceso solo a usuarios autorizados.

La seguridad de red es esencial para proteger la infraestructura de red y el flujo de datos contra amenazas de seguridad. Al implementar medidas de seguridad adecuadas, se pueden prevenir las amenazas de seguridad y garantizar la integridad y confidencialidad de los datos de la organización.

Seguridad Perimetral: Controlar el acceso a la red a través de routers y gateways.

La seguridad perimetral es la tercera capa de protección en la estrategia de ciberseguridad. Esta capa se enfoca en controlar el acceso a la red a través de routers y gateways, los cuales son puntos de entrada y salida críticos para la red.

Para controlar el acceso a la red, se pueden utilizar firewalls y otros dispositivos de seguridad para filtrar el tráfico entrante y saliente de la red. Esto permite bloquear el tráfico malicioso y garantizar que solo el tráfico autorizado tenga acceso a la red.

Por otra parte, la segmentación de red es una práctica común en la seguridad perimetral. Esto implica dividir la red en segmentos más pequeños, de modo que cada segmento tenga acceso limitado a otros segmentos. Esto ayuda a prevenir la propagación de amenazas a través de la red y limita el impacto de un ataque en caso de que ocurra.

Es importante destacar que la seguridad perimetral no es la única capa de seguridad que se debe implementar. Si bien es una capa esencial en la estrategia de ciberseguridad, no es suficiente por sí sola. Se deben implementar también otras capas, como la seguridad de red, seguridad de aplicaciones y seguridad de datos, para una protección completa.

La seguridad perimetral es esencial para controlar el acceso a la red a través de routers y gateways. Al implementar medidas de seguridad adecuadas, se pueden prevenir las amenazas de seguridad y garantizar que solo el tráfico autorizado tenga acceso a la red.

Seguridad de EndPoints: Proteger los dispositivos conectados a la red.

La seguridad de endpoints, también conocida como seguridad de dispositivos, es una capa crítica de la estrategia de ciberseguridad. Esta capa se enfoca en proteger los dispositivos conectados a la red, como computadoras portátiles, dispositivos móviles, servidores y otros dispositivos.

Los endpoints son una de las principales vulnerabilidades en una red, ya que pueden ser fácilmente comprometidos por atacantes. Por lo tanto, es esencial protegerlos para evitar el acceso no autorizado y el robo de datos.

Para proteger los endpoints, se pueden implementar diferentes medidas de seguridad. Estas deben incluir:

- Antivirus y software de seguridad: es importante contar con software de seguridad actualizado en todos los dispositivos conectados a la red. Esto puede incluir software antivirus, antimalware y firewall personal.

- Políticas de seguridad: se deben establecer políticas de seguridad claras para los usuarios y los dispositivos. Estas políticas deben de incluir:

- Políticas de contraseñas fuertes

- Limitar el acceso a los dispositivos y el uso de la red a los usuarios autorizados

- Protección de los dispositivos perdidos o robados.

- Actualizaciones de software: se deben aplicar todas las actualizaciones y parches de seguridad en todos los dispositivos. Esto puede incluir actualizaciones del sistema operativo, aplicaciones y otro software utilizado en los dispositivos.

- Control de acceso: se pueden implementar controles de acceso para limitar el acceso de los dispositivos a la red y solo permitir el acceso de los dispositivos que cumplan con los requisitos de seguridad.

La seguridad de endpoints es esencial para proteger los dispositivos conectados a la red contra amenazas de seguridad. Al implementar medidas de seguridad adecuadas, se pueden prevenir las amenazas de seguridad y garantizar que los endpoints estén protegidos contra ataques.

Seguridad de Aplicaciones: Asegurar el software y las aplicaciones que se ejecutan en la red.

La seguridad de aplicaciones se enfoca en garantizar que el software y las aplicaciones que se ejecutan en la red estén protegidos contra amenazas de seguridad. Esta capa de seguridad es importante porque las aplicaciones son una de las principales fuentes de vulnerabilidades en una red.

Las amenazas de seguridad que pueden afectar a las aplicaciones pueden ser variadas, y pueden incluir:

- Vulnerabilidades de software: las aplicaciones pueden tener errores o vulnerabilidades que permiten a los atacantes acceder a los sistemas o datos.

- Ataques de denegación de servicio (DoS): los atacantes pueden inundar una aplicación con tráfico malicioso para abrumar la aplicación y causar su caída.

- Inyección de código malicioso: los atacantes pueden inyectar código malicioso en una aplicación para comprometer los datos o sistemas de la red.

Para proteger las aplicaciones, se pueden implementar diferentes medidas de seguridad. Algunas de ellas incluyen:

- Evaluación de vulnerabilidades: se deben realizar evaluaciones regulares de vulnerabilidades en las aplicaciones para detectar posibles vulnerabilidades y corregirlas de manera proactiva.

- Autenticación y autorización: se deben implementar mecanismos de autenticación y autorización en las aplicaciones para limitar el acceso solo a los usuarios autorizados.

- Control de acceso: se deben implementar controles de acceso en las aplicaciones para limitar el acceso a los datos y funciones solo a los usuarios autorizados.

- Monitoreo y registro de actividad: se deben monitorear y registrar las actividades en las aplicaciones para detectar posibles amenazas de seguridad y realizar análisis forenses.

- Protección contra inyección de código: se deben implementar medidas de seguridad para proteger las aplicaciones contra ataques de inyección de código malicioso.

La seguridad de aplicaciones es esencial para garantizar que el software y las aplicaciones que se ejecutan en la red estén protegidos contra amenazas de seguridad. Al implementar medidas de seguridad adecuadas, se pueden prevenir las amenazas de seguridad y garantizar que las aplicaciones estén protegidas contra ataques.

Seguridad de Datos: Asegurar el almacenamiento y transmisión de datos en la red.

La seguridad de datos es una de las capas más importantes de la ciberseguridad, ya que se enfoca en proteger la información sensible de la organización, incluyendo datos:

- Confidenciales

- Financieros

- Personales.

Esta capa de seguridad se centra en asegurar el almacenamiento y la transmisión de los datos en la red.

Las amenazas a la seguridad de los datos pueden ser diversas, y pueden incluir:

- Accesos no autorizados: los atacantes pueden tratar de acceder a los datos confidenciales de la organización a través de técnicas como el phishing, la ingeniería social o la explotación de vulnerabilidades en la red.

- Pérdida de datos: los datos pueden perderse debido a fallos técnicos, errores humanos o desastres naturales, como incendios o inundaciones.

- Robo de datos: los atacantes pueden robar los datos de la organización para su propio beneficio o para venderlos en el mercado negro.

Para proteger los datos, se pueden implementar diferentes medidas de seguridad, como:

- Encriptación: se deben encriptar los datos sensibles para protegerlos en caso de que sean robados o interceptados.

- Protección de la red: se deben implementar medidas de protección de la red, como firewalls, para evitar accesos no autorizados a los datos.

- Gestión de acceso: se deben establecer políticas de gestión de acceso para limitar el acceso solo a los usuarios autorizados.

- Copias de seguridad: se deben realizar copias de seguridad regulares para garantizar que los datos estén protegidos en caso de pérdida o corrupción.

- Políticas de seguridad de datos: se deben establecer políticas claras de seguridad de datos para garantizar que los empleados estén al tanto de las prácticas recomendadas de seguridad.

- Monitorización de la red: se debe monitorizar continuamente la red y los sistemas para detectar posibles amenazas de seguridad y actuar rápidamente para prevenirlas o mitigarlas.

La seguridad de datos es esencial para garantizar que la información sensible de la organización esté protegida contra amenazas de seguridad. Al implementar medidas de seguridad adecuadas, se pueden prevenir las amenazas de seguridad y garantizar que los datos estén protegidos contra robos, accesos no autorizados y pérdidas.

Educación del Usuario: Educar a los usuarios sobre las mejores prácticas para la ciberseguridad.

La educación del usuario es una capa crítica de la ciberseguridad que se enfoca en educar a los empleados y usuarios finales sobre las mejores prácticas de seguridad para minimizar los riesgos de seguridad.Los usuarios finales son a menudo el eslabón más débil en la cadena de seguridad y los ataques dirigidos a ellos pueden ser una vía de entrada para los atacantes. Es importante que los usuarios finales estén capacitados y actualizados sobre las últimas amenazas y técnicas de seguridad para que puedan tomar medidas de precaución y prevenir los ataques.

La educación del usuario debe cubrir temas como:

- La protección de dispositivos

- El uso de contraseñas seguras

- La identificación de correos electrónicos sospechosos

- La verificación de fuentes en línea

También es importante que los usuarios estén al tanto de las políticas de seguridad de la empresa, las cuales deben ser claras y comprensibles. La educación también debe ser constante, y los usuarios finales deben recibir actualizaciones y capacitación periódica para garantizar que estén al tanto de las últimas amenazas y técnicas de seguridad.

Algunas de las mejores prácticas que se deben enseñar a los usuarios finales son:

- Uso de contraseñas seguras y complejas: los usuarios deben utilizar contraseñas complejas que incluyan una combinación de letras, números y símbolos, y se deben evitar contraseñas comunes o fáciles de adivinar.

- Actualización de software y sistemas: los usuarios deben mantener sus sistemas y aplicaciones actualizadas con los últimos parches y actualizaciones de seguridad.

- Protección de dispositivos: los usuarios deben proteger sus dispositivos con contraseñas y PINs seguros, y evitar el uso de dispositivos no autorizados en la red de la empresa.

- Identificación de correos electrónicos sospechosos: los usuarios deben ser capaces de identificar correos electrónicos sospechosos que contengan enlaces o archivos adjuntos maliciosos.

- Verificación de fuentes en línea: los usuarios deben verificar las fuentes en línea antes de hacer clic en enlaces o descargar archivos, y evitar sitios web no confiables o sospechosos.

La educación del usuario es una capa crítica de la ciberseguridad que se enfoca en educar a los usuarios finales sobre las mejores prácticas de seguridad para minimizar los riesgos de seguridad. Al capacitar a los usuarios finales, se pueden prevenir los ataques y minimizar el riesgo de seguridad para la organización.

Por que confiar en DCSeguridad

En DCSeguridad ofrecemos servicios de ciberseguridad especialmente enfocados a PYMEs, tales como:

- Instalación y Mantenimiento de Firewall (FWaaS)

- Concienciación de Usuarios

- Ciberseguridad Gestionada con nuestro XDR & EDR

- Instalación y mantenimiento de VPN

- Backup en la Nube como servicio (SaaS)

- Análisis de Vulnerabilidades

- Monitorización de Servicios contratados 24×7

Contacta con nosotros en nuestra sección de contacto y estaremos encantados de ayudarle a implantar y mantener los servicios de ciberseguridad de tu empresa.